Tijdens het Axians Cyber Security Event van 2024 namen diverse experts het podium om inzichten te delen over actuele security topics. Collega’s Paula Leeflang en Roel van der Pol stonden tijdens de derde sessie gezamenlijk op het podium om te praten over de gevaren van een vulnerability. Want hoe voorkom je ze en kun je ze oplossen waar nodig?

Een vulnerability is een zwakke plek in een systeem, netwerk, applicatie, of protocol die kan worden misbruikt door applicaties. Een vulnerability kan variëren van fouten in de code tot complexe problemen in de integraties tussen bepaalde systemen. Daarbij wordt onderscheid gemaakt tussen twee soorten vulnerabilities:

- Zero Day Vulnerability: Dit is een kwetsbaarheid die nog niet geconstateerd is door de software- of hardwarefabrikant. Hier is dus ook nog geen oplossing voor.

- One-Day Vulnerability: Deze kwetsbaarheid is wél bekend bij de fabrikant. Hierdoor is er vaak al een oplossing beschikbaar of is er een concrete timeline wanneer deze beschikbaar wordt gesteld. Vaak komt er een update beschikbaar die voorkomt dat er misbruik van gemaakt kan worden.

Misbruik maken van een vulnerability wordt namelijk steeds makkelijker. 87% van de One Day vulnerabilities kunnen met behulp van GPT4 misbruikt worden, volgens een onderzoek van de University of Illinois. Hoewel dit onderzoek slechts 15 simpele vulnerabilities testte, mag het duidelijk zijn dat AI naarmate de tijd vordert en met behulp van de juiste input een steeds grotere bedreiging kan gaan vormen op dit gebied.

Hoe exploiteer je een vulnerability?

Doorgaans verloopt het exploiteren van een kwetsbaarheid in software of hardware in drie stappen:

- Reconnaissance: Dit betreft informatie over het doelwit van de aanvaller. Wat voor bedrijf is het, hoeveel mensen werken er, welke software wordt er gebruikt; allemaal vragen die de achtergrond van het doelwit schetsen.

- Exploitation: Met de achtergrondinformatie uit fase 1, wordt er via de vulnerability toegang gecreëerd tot het systeem.

- Persistance: Via de vulnerability staat de deur op een kier, maar natuurlijk wil je als aanvaller je toegang tot de systemen van je doelwit behouden. Dit wordt veelal gedaan via backdoors of andere soortgelijke methoden.

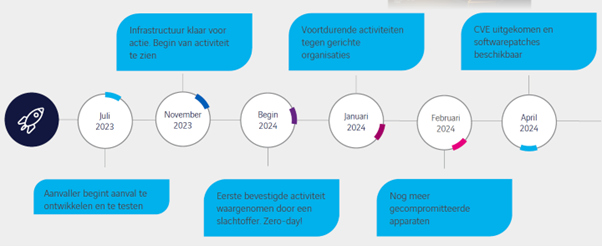

Hoe dit er in de praktijk aan toe gaat werd kraakhelder toegelicht. Als voorbeeld werd een kwetsbaarheid in Cisco ASA-systemen genomen. Deze kwetsbaarheid werd in eerste instantie ontdekt door security-experts die afwijkend gedrag in netwerken observeerden. Vanaf het moment dat het voor het eerst geconstateerd werd (Zero-Day) tot de geboden oplossing via CVE (Common Vulnerabilities and Exposures) ID’s, werden er gedurende meerdere maanden diverse organisaties getroffen. De volledige timeline is onderstaand te zien:

Het belang van Vulnerability Management

Het belang van vulnerability management bij Zero-Day vulnerabilities is cruciaal en vaak onderbelicht binnen organisaties. Bij het laat constateren van een Zero-Day vulnerability kan het lang duren voordat er een oplossing geboden kan worden. Naast de onrust die het veroorzaakt bij de organisaties die gebruik maken van je software of hardware in de periode zonder oplossing, is het tevens een groot risico in de periode van bekendmaking van het probleem en de geboden oplossing. Een hacker weet namelijk dat hun vulnerability ontdekt is en zal haast maken om er alles uit te halen wat mogelijk is. Dit vergroot het risico voor organisaties die onvoldoende preventieve maatregelen, monitoring en bestrijding ingericht hebben binnen hun organisatie. Vulnerability Management is juist daarom zo cruciaal.

Dat is waar Axians organisaties bij helpt. Middels verschillende tools kunnen we het risico op misbruik zoveel mogelijk beperken en schade minimaliseren. Daarin speelt ons SOC een cruciale rol. Bij iedere vulnerability die aan een aantal criteria voldoet, wordt er vanuit het Axians Security Team een update gestuurd. Voordat dit gedaan kan worden, gaat er echter een heel proces aan vooraf. Via deze processen wordt bepaald wat de score is van een vulnerability, bij welke klanten het van toepassing is en wat de ernst is. Door grondig vooronderzoek kunnen we snel acteren en voorkomen we onrust door enkel te rapporteren over vulnerabilities die voor de specifieke organisatie of een proces van toepassing zijn.

Benieuwd naar de andere inzichten van het Axians Cyber Security Event? We hebben alles gebundeld in dit blogartikel. Direct aan de slag? Vul dan onderstaand contactformulier in zodat we samen kunnen kijken hoe we jouw security uitdagingen het beste kunnen tackelen.